Akhmad Farid M

May 22, 2017

0

Admin Finder Login - family attack cyber

credit : blackbekasi

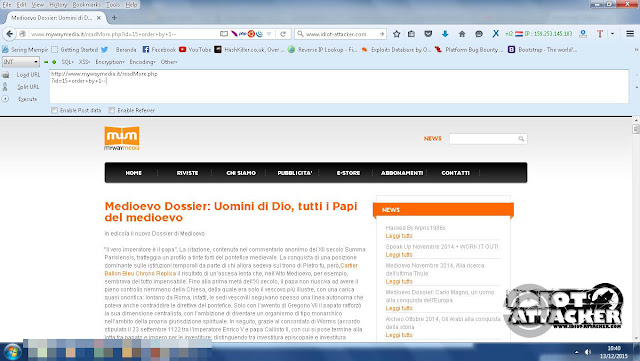

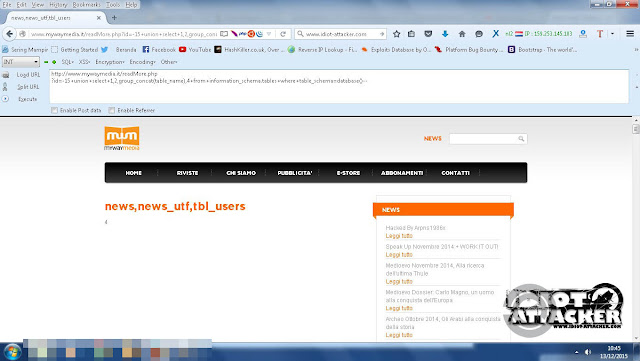

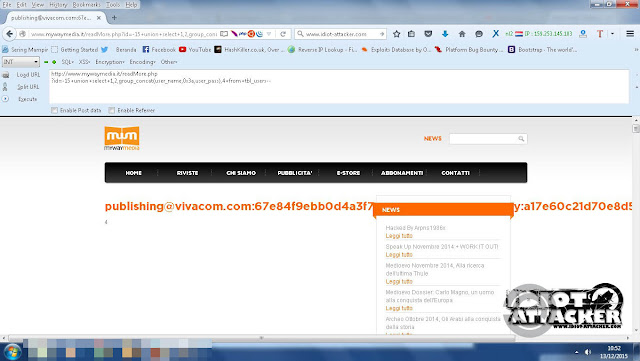

penampakannya :v

update url page login 2017

bisa di tambah lagi dengan cara menuliskan di admin.txt

silahkan download >>>> disini

dan dapatkan tool hacking dan deface lainnya di sini

tag : tool admin finder , admin finder offline , cara mencari tepat admin login , Tool deface ,

credit : blackbekasi

penampakannya :v

update url page login 2017

bisa di tambah lagi dengan cara menuliskan di admin.txt

silahkan download >>>> disini

dan dapatkan tool hacking dan deface lainnya di sini

tag : tool admin finder , admin finder offline , cara mencari tepat admin login , Tool deface ,